在网络安全领域中,“发起攻击”这一概念通常是指未经授权尝试侵入计算机系统、网络或设备,目的是窃取、篡改或破坏数据,或干扰正常服务的运行。本文将详细描述一个攻击者可能采取的攻击步骤,同时也为系统管理员和网络安全爱好者提供了解潜在威胁和加强防御的知识。在正式开始前,必须明确,本文仅用于教育目的,不支持任何非法入侵行为。

一、确定攻击目标和动机

攻击的第一步是确定攻击目标和动机。攻击者会根据其目的(如情报搜集、破坏、窃取信息等)来选择目标。确定目标可能包括个人信息、企业网络、机构或特定的网络服务。

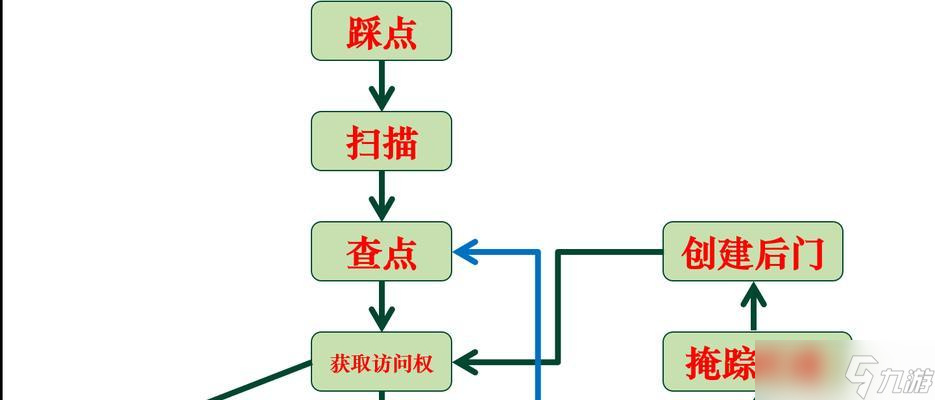

二、信息收集

1.社会工程学

利用社会工程学技巧获取目标的敏感信息。这可能包括通过假冒身份、利用公共数据库或社交媒体等渠道来收集。

2.技术侦察

攻击者将使用各种技术手段,如扫描目标网络、系统,寻找漏洞。常见的工具有端口扫描器、漏洞扫描器等。

3.勒索软件信息收集

对于勒索软件攻击,攻击者会提前收集目标组织的网络架构信息、备份习惯、安全措施等。

三、攻击准备

1.制定攻击计划

根据收集到的信息,攻击者将规划攻击路径和方法,选择合适的攻击载荷、传播方式和执行时机。

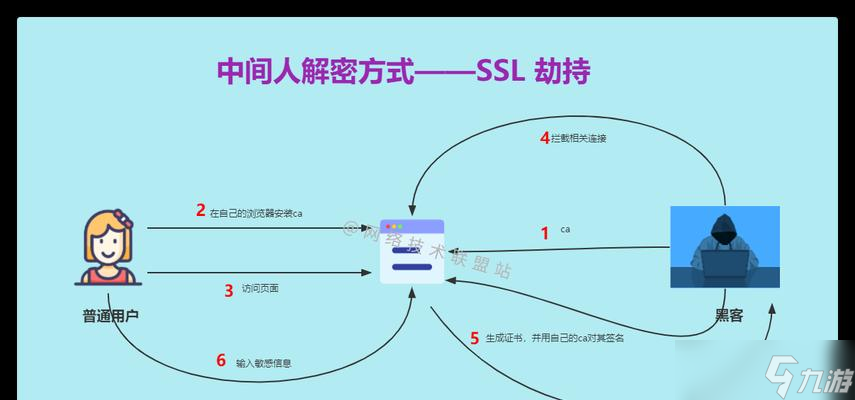

2.制作或获取攻击工具

攻击者可能自制攻击工具,或者下载现成的恶意软件、exploits等。对于需要特制工具的攻击,还会涉及编写代码或配置现成工具。

3.测试攻击方法

在实际攻击前,攻击者会在安全的测试环境中测试其攻击工具和策略,以确保攻击的成功率。

四、攻击执行

1.实施攻击

执行阶段,攻击者将根据计划发起攻击。对于网络钓鱼、DDoS等攻击,攻击者将发送恶意信息或流量至目标系统。

2.权限提升

一旦成功入侵目标系统,攻击者将尝试获取更高权限以执行更多操作。

3.数据窃取与破坏

根据攻击目的,攻击者会窃取或破坏数据。这可能包括敏感信息的窃取、系统文件的删除或加密勒索。

五、逃避追踪

1.清理痕迹

攻击者会采取措施清除系统日志、删除临时文件等,以隐藏其入侵痕迹。

2.使用匿名工具

可能会利用VPN、代理服务器和TOR网络等工具来隐藏真实的IP地址和身份。

3.伪造身份

在某些情况下,攻击者可能将自己伪装成另一个身份或组织,以转移注意力。

六、后攻击活动

1.持续监控

对于某些攻击,攻击者会持续监控目标系统,以便进一步利用或获取更多敏感信息。

2.扩展攻击

在成功攻击后,攻击者可能利用新获取的权限进行横向移动,以攻陷更多的系统或网络。

3.反制防御措施

攻击者可能会对已部署的防御措施进行分析,以寻找新的入侵方法或制定新的攻击策略。

七、防护建议与对策

1.增强安全意识

教育员工识别钓鱼邮件、可疑链接和文件,提高安全意识。

2.系统安全加固

及时更新系统和软件、使用强密码、启用多因素认证、限制权限等。

3.定期安全评估

定期进行安全审计和渗透测试,及时发现并修复安全漏洞。

4.数据备份和恢复计划

制定定期数据备份和应急恢复计划,确保数据的安全性和业务连续性。

5.入侵检测与响应

部署入侵检测系统(IDS)、入侵防御系统(IPS)和安全事件管理平台,以便快速响应安全事件。

结语

以上步骤虽为一般性描述,但每一个攻击事件都有其特殊性。网络环境的复杂多变要求我们始终保持警觉,并不断完善安全措施。在当前网络安全威胁日益加剧的背景下,了解攻击者的手法是构建有效防御体系的基础。希望本文对读者理解攻击流程及加强个人和企业网络安全有所启发和帮助。

粤公网安备44010602000283号

粤公网安备44010602000283号

全部评论